¡Nos convertimos en partners de AXIS Communications!

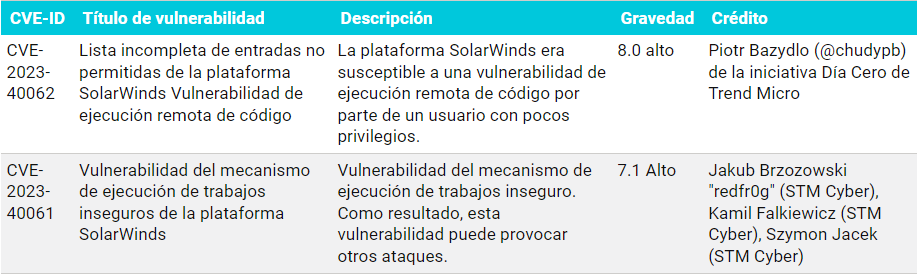

Hace poco, se identificaron vulnerabilidades críticas en la plataforma SolarWinds que podrían posibilitar a un atacante la ejecución de código remoto, el acceso a credenciales o la manipulación de archivos del sistema.

Por ende, se aconseja llevar a cabo la actualización sin demora. Este artículo proporciona información detallada sobre las vulnerabilidades detectadas.

Esta vulnerabilidad, identificada como CVE-2023-40062, fue reportada por Piotr Bazydlo de Trend Micro Zero Day Initiative.

1: Se mejoró el monitoreo de SD-WAN para incluir métricas de túnel para proveedores de SD-WAN compatibles, como Meraki, Viptela y VeloCloud.

2: Mejoras de estabilidad y rendimiento para los agentes de plataforma SolarWinds.

3: Soporte FIPS mejorado

4: Se agregaron alertas basadas en anomalías para máquinas virtuales, así como una representación visual del rango operativo normal.

5: Mejoras de AlertStack: creación de incidentes de SolarWinds ServiceDesk a partir de un clúster de alertas.

6: Poller API: el tipo de datos de la columna métrica se cambió de varchar a float para garantizar que la columna no acepte ningún valor de cadena.

7: Mejoras del mapa inteligente:

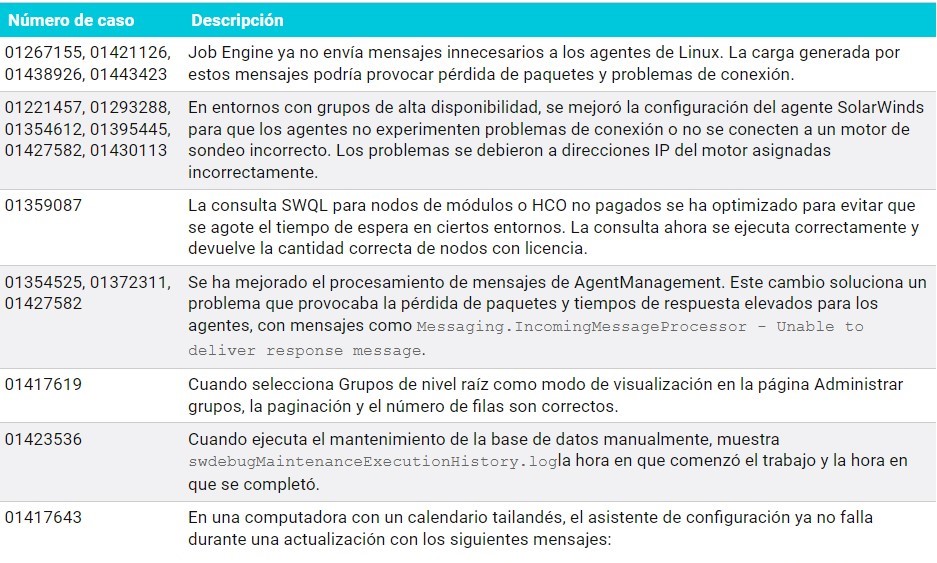

CORRECCIONES